基于攻击路径图的入侵意图识别

abstract

1 | 为了预测攻击者高层次的攻击目标,感知网络的安全态势,提出入侵意图识别方法.给出入侵意图的概念及其分类,提出一种基于层次化的攻击路径图.利用攻击路径图对攻击者的意图可达性、意图实现概率、意图实现 的最短路径和攻击路径预测进行定量分析.应用有向图的最小割理论制定防护措施阻止攻击者意图的实现,为管 理员的决策提供依据.实验验证了该方法的可行性和有效性. |

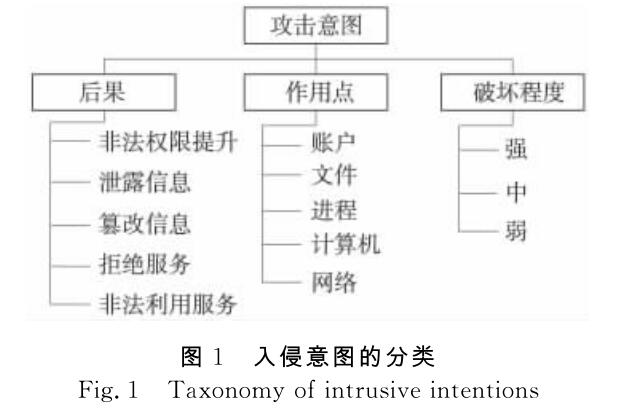

abstract指出论文内容主要有:

- 给出入侵意图的分类

- 提出基于层次化的攻击路径图

- 可用于意图可达性、意图实现概率、意图实现最短路径和攻击路径预测进行定量分析

意图识别内容

入侵意图

层次化的攻击路径图

定义:

- 弱点集合

V:{v_CVE, v_pre, v_post} - 主机集合

H,端口集合theta - 攻击者可能达到的意图集合

I,I为一个四元组{i_name, i_target, i_pre, i_post} - 模型输入为:网络拓扑信息、弱点信息、入侵意图信息

- 推理生成的路径图有:弱点级、主机级、保护域级

攻击路径图生成

算法简介:

-

攻击者已经获得了较高的权限而不会再获取较低的权限

-

攻击者不会第二次入侵已经获得权限的主机

-

输入:主机集合、主机的弱点集合、主机间的连接关系

-

输出:攻击路径图

算法实现(根据弱点层、主机层和保护域分):

- 从主机

h出发,从权限none出发,查找所有满足v_j+1 X v_pre 属于 v_j X v_post条件的点,并将v_j 和 v_j+1添加到顶点集,边v_j -> v_j+1添加到边集,知道达到user或root权限,即生成主机h的以none为始节点、以user/root权限为终节点、以弱点为中间结点的攻击路径图 - 假设从

h_0的权限出发,满足(h_0, h_1, theta)属于C且通过主机h_0能获取h_1的权限,则h_1是新增的节点,边h_0 -> h_1是新增的有向边 - 假设

D1, D2是2个保护域且攻击者已经获取主机h1的权限,主机h1 属于 D1, h2 属于 D2,如果攻击者能获取h2的权限,则D2是新增的节点,边D1 -> D2是新增的有向边

基于攻击路径图的入侵意识识别模型

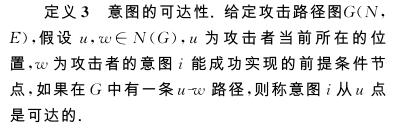

意图识别的可达性分析

根据此定义,可以将可达性分析转化成节点之间的路径搜索问题,文章还提出了使用矩阵进行可达性法系的方法,在此不再赘述。

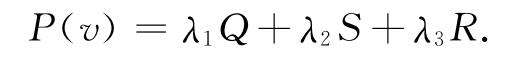

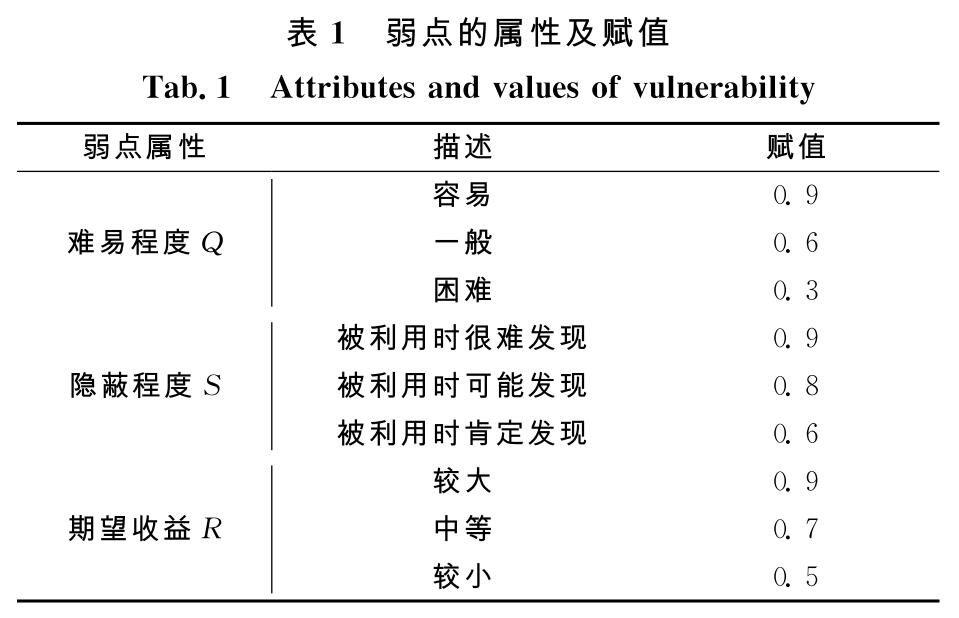

意图识别的概率分析

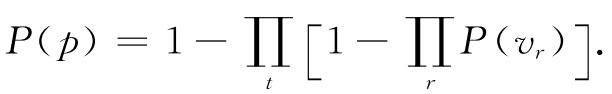

文章考虑弱点的三个属性:难易程度 Q,隐蔽性 S 和期望收益 R给出了弱点 v 的利用概率:

给出单步利用概率后,又给出了多步的权限跃迁概率,r 为该路径上依次利用的弱点数:

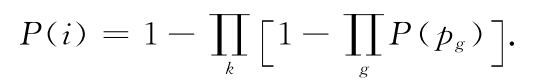

在主机级攻击路径图中,攻击者为了实现意图 i,实现该意图,可能有 k 条攻击路径,假设每条路径有 g 个节点,则意图 i 实现的概率为:

意图实现的最短路径

最短路径为边权之和最小

基于意图的路径预测

使用贝叶斯对每条能够到达意图的攻击路径求其相对概率

入侵意图阻断

基于最小割的入侵意图阻断

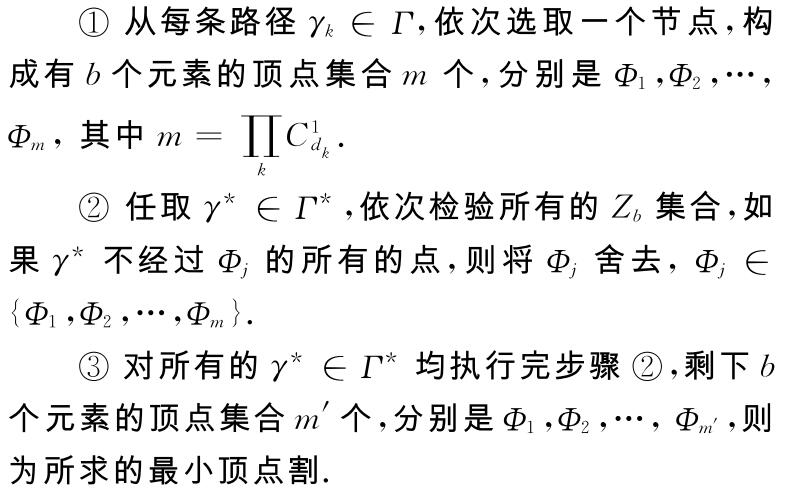

求最小割算法:

在攻击路径图中,切断通往意图的所有路径从而阻止攻击者的入侵意图实现,可以达到网络安全防护的目标。因此,移除攻击路径图中的最小顶点割集是意图实现的经济且行之有效的方法。

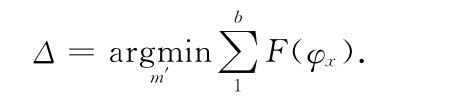

上式是 F 是移除该点的花费,包括时间成本、金钱成本和其他成本。 delta 为最小花费。

最后文章通过实例,验证了方法的有效性。

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.