General, Efficient, and Real-Time Data Compaction Strategy for APT Forensic Analysis

General, Efficient, and Real-Time Data Compaction Strategy for APT Forensic Analysis abstract。

解决的问题

存储系统日志进行 apt 攻击审计是常见的做法,但是大量的数据不仅消耗存储空间还消耗算力。

在不影响审计分析的情况下对数据进行压缩是一种做法,而且已经有几种方法被提出。但是在现实场景中,跨平台问题、大规模数据处理问题和实时性表现都无法达到可用性的要求。

因此针对这些苦难提出本文方法。

Architecture

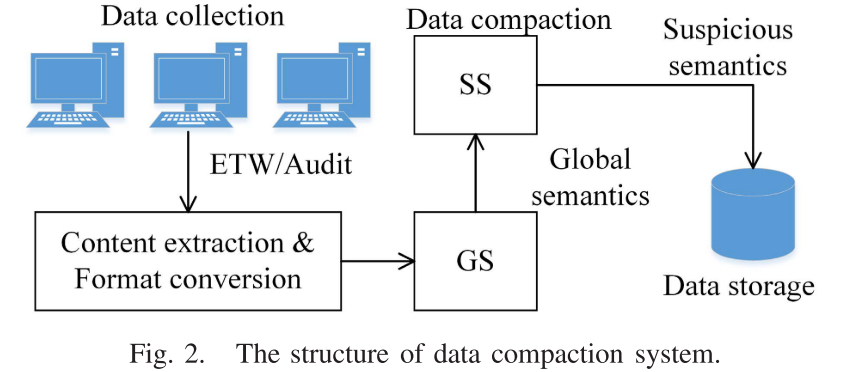

为了解决上述问题,对于系统级别审计日志提出了一种通用有效和具有实时性的数据压缩方法。

它不涉及程序内部分析也不依赖特定操作系统类型,包括两个策略:

- 保留全局语义(global semantics, GS)数据压缩,决定删除冗余的不影响全局依赖的事件

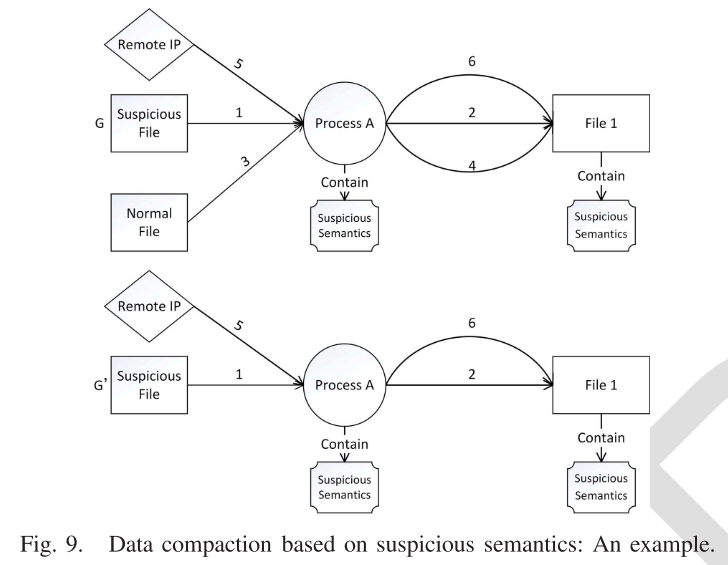

- 可疑语义(suspicious semantics, SS)数据压缩,

如果审计分析的目的是还原攻击链,SS 将在 GS 保留下来的事件上进行上下文分析,然后删除那些与攻击无关的部分。

背景介绍

日志追溯记录部分

ETW:Windows 下内核级别的日志溯源和记录机制。具有高可用性、高集成性和高稳定性。

Audit:Linux audit 是内核中监听系统事件的一个模块,与ETW相同,audit 也可以提供内核层次的记录。

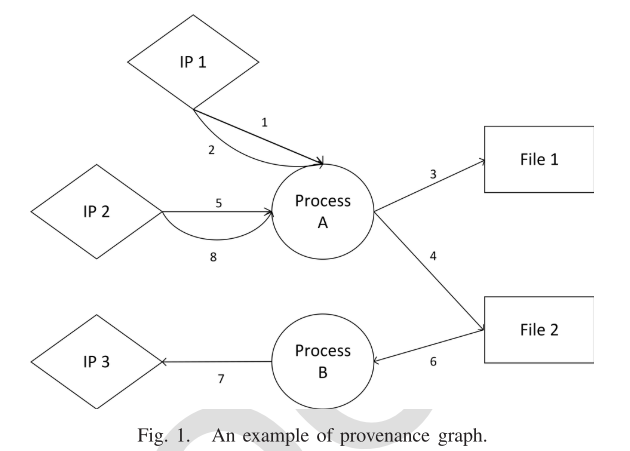

溯源图

介绍了溯源图,并给出示例图。

溯源分析

溯源分析通常聚焦于两个方向:

- 攻击的入口点

- 通过溯源图评估攻击的上海

保留语义的数据压缩

介绍了相关定义。

方法

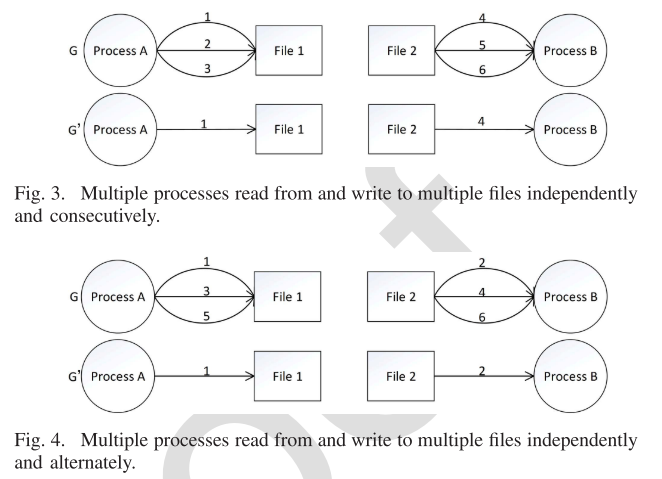

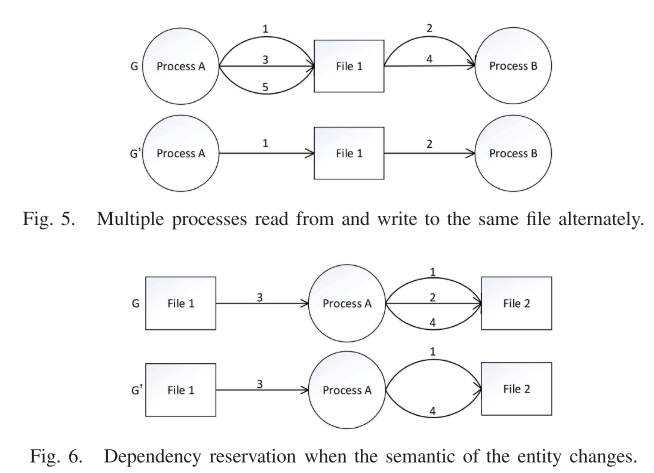

GS

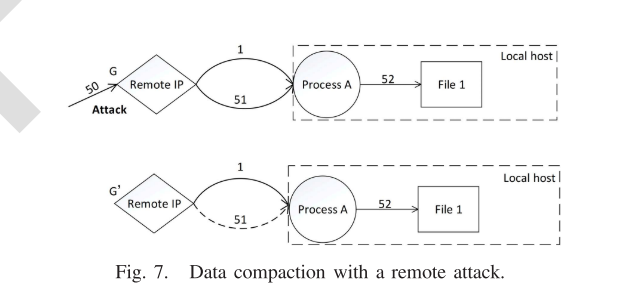

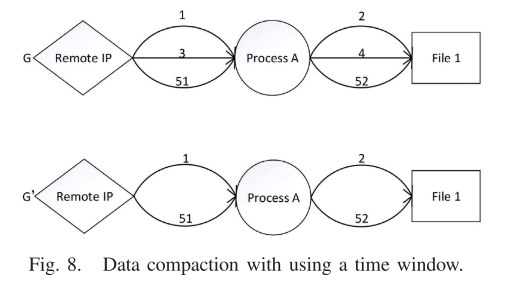

首先介绍了两个通用的例子,如下:

主要的策略是:在源顶点语义不变的前提下,信息流对同一目标的影响是等价的,等价的偶数可以作为冗余删除。

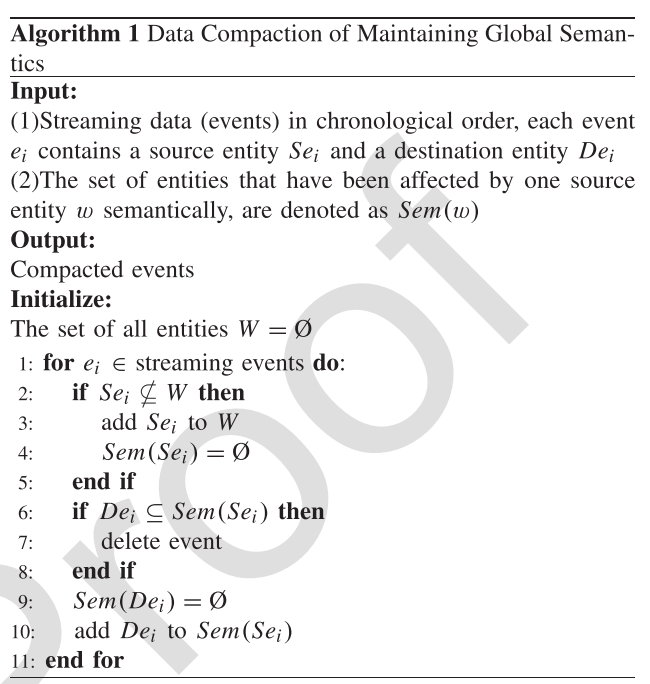

具体算法如下:

对于网络连接的特殊处理:

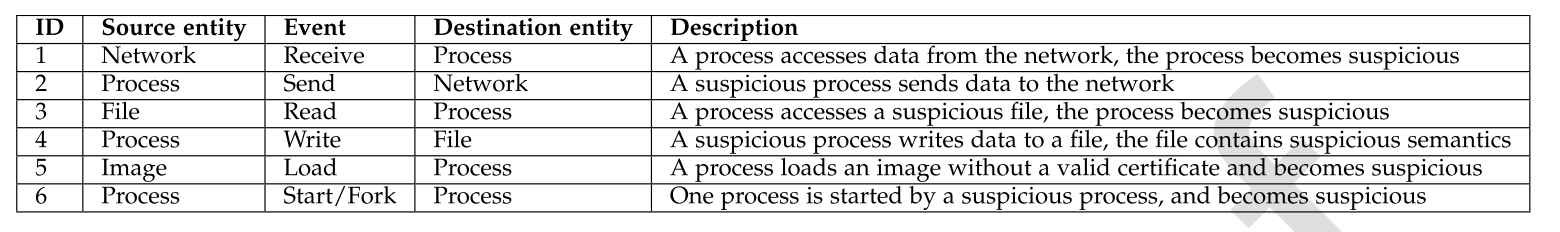

SS

主要的策略是:相同类型的事件与不同实体连接有不同的可疑等级。

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.