AttacKG: Constructing Technique Knowledge Graph from Cyber Threat Intelligence Reports

AttacKG: Constructing Technique Knowledge Graph from Cyber Threat Intelligence Reports abstract。

解决的问题

网络攻击越来越复杂和多样,为了对抗这些攻击,安全分析人员总结和交换了关于系统的知识,也就是威胁情报(cyber threat intelligence)。然而,用自然语言文本编写成的CTI报告不是为自动分析而构建的,因此报告的使用需要人工进行网络情报恢复的繁琐工作。此外,个别高高通常仅涵盖攻击模式等有限方面,因此不足以提供具有多变体的攻击全景图。

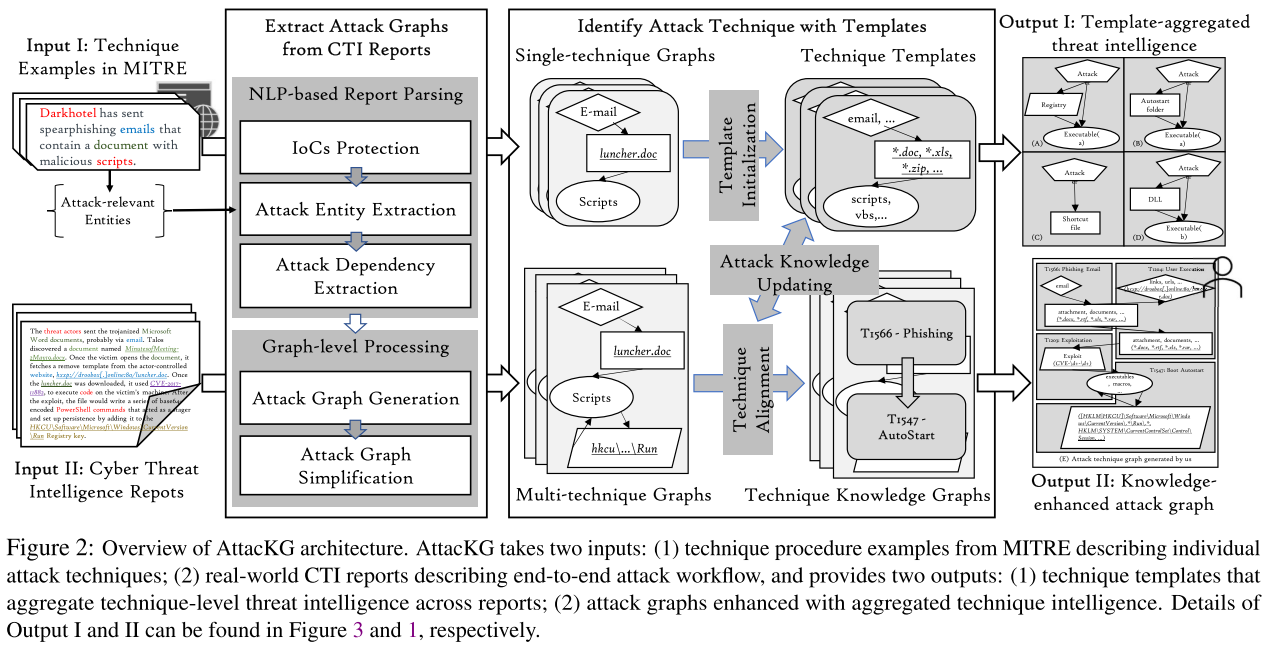

Architecture

为了利用 cti 的优势,我们提出了 AttacKg 来自动从 cti 报告中提取结构化的攻击行为图并识别采用的技术。

然后,我们在报告中汇总网络情报,以手机技术的不同方面的信息,并将攻击行为图增强为技术知识图(technique knowledge graphs, TKGs)。TKGs 可以为下游依赖技术细节的任务提供攻击技术层级的知识,诸如 APT 检测。

思路和方法

从 CTI 报告提取攻击图

从 CTI 报告中提取出攻击图,提出了一个包含五个步骤的管道处理方式:

- IoC protection, 注意 IoC 为 indicator of compromise 的简写,为 ATT&CK 框架中探针的专有名词

- Attack entities extraction

- Attack dependency extraction

- Attack graph generation

- Attack graph simplification

该管道包含两个输入:

- MITRE ATT&CK 攻击知识

- CTI 报告

使用模板识别攻击技术

单独报告在技术特征方面具有片面性,无法提供全面的有效特征,因此在此部分提出了一个攻击技术模板来聚合不同报告中出现的攻击技术特征,并且提出了一个基于模板的改进的图对齐算法来识别攻击图中的技术以实现这一目标。

经过此步骤,可以获得两个输出:

- 汇集了大量CTI报告中攻击技术特征的技术模板

- 汇聚了大量CTI报告中攻击链的TKGs

CTI 报告解析器

报告解析器的难点在于准确地从自然语言书写的报告中提取攻击行为。

在解析器中,我们主要解决了一下难题:

- 领域专有名词

- 非IoC实体的提取

- 依赖提取

- 共同指向解决

基于正则表达式的 IoC 识别和保护

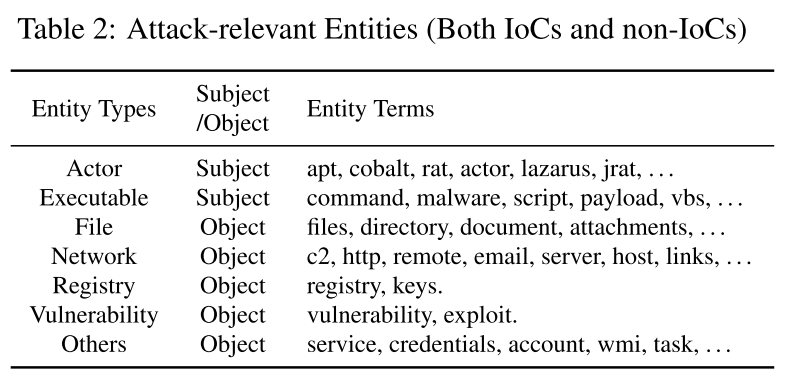

攻击实体提取

攻击依赖提取

攻击图生成和简化

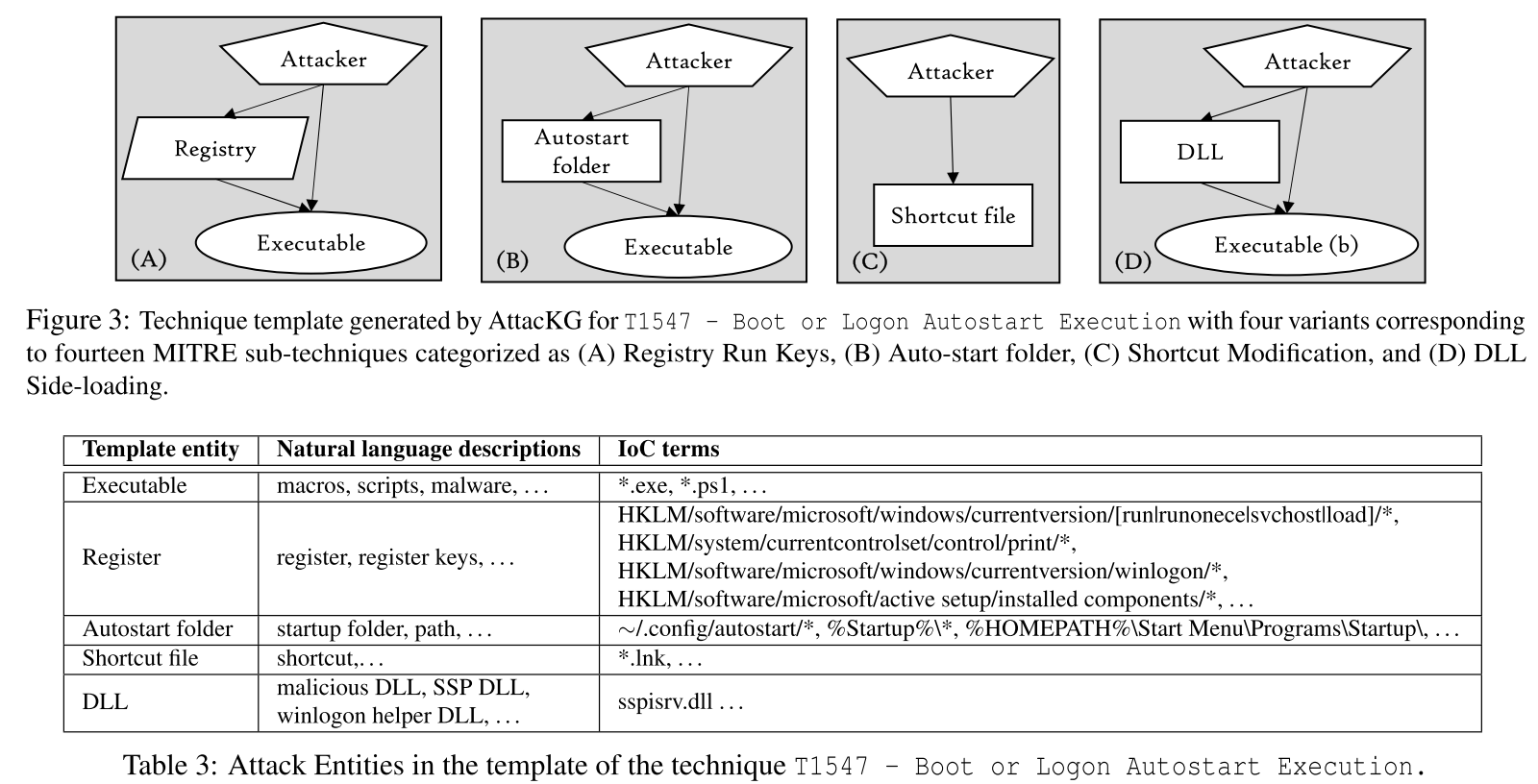

技术模板和图对齐算法

技术模板设计

用于识别攻击技术和攻击技术知识图构建的图对齐

节点对齐和图对齐

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.