Enabling Efficient Cyber Threat Hunting With Cyber Threat Intelligence

Enabling Efficient Cyber Threat Hunting With Cyber Threat Intelligence abstract。

解决的问题

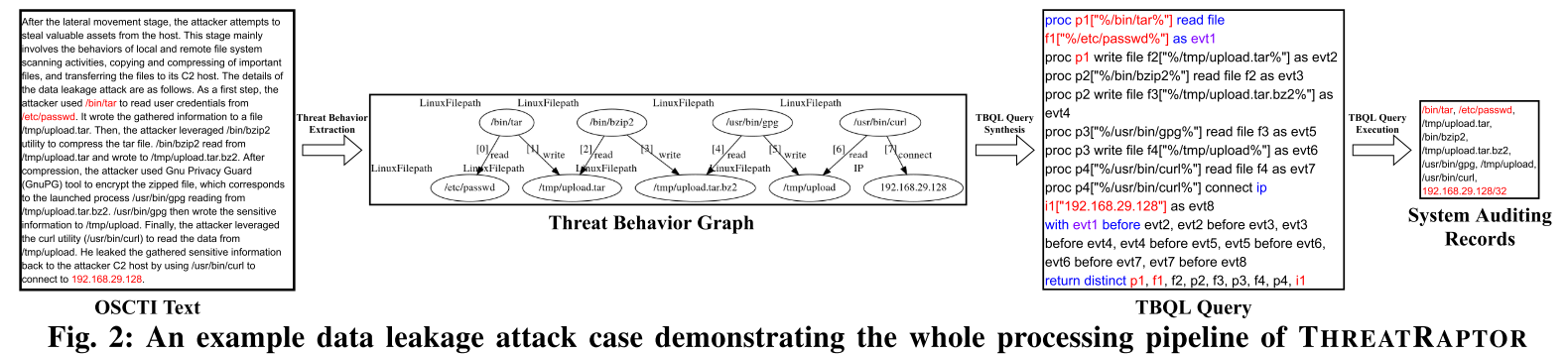

基于日志的网络威胁搜寻已经成为了应对复杂攻击的重要解决方案,然而现有方法需要人工查询构建,并且忽略了开源网络威胁情报提供的丰富外部威胁知识。

为了弥补这一差距,本文提出一种方案。

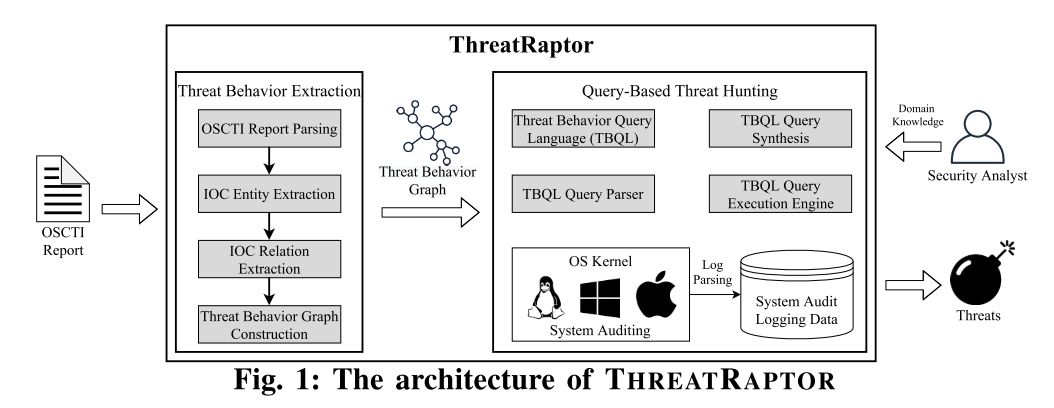

Architecture

整个系统包含两个子系统:

- 威胁行为提取过程,自动提取威胁情报中的知识

- 基于系统日志的查询子系统

数据存储

数据去冗余和存储的设计。

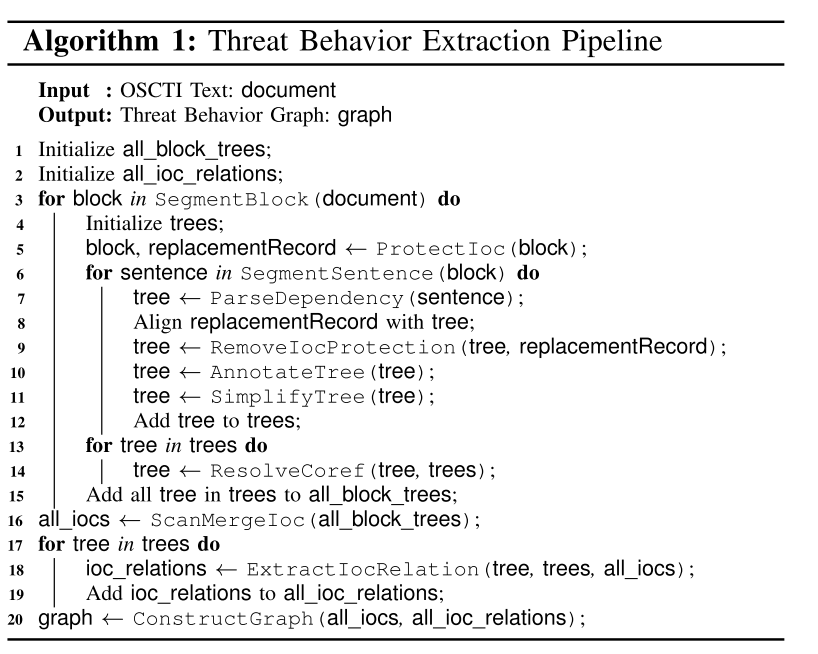

威胁行为提取

一共分为10步:

- 分块,Line 3

- IOC 识别和 IOC 保护, Line 5

- 分句, Line 6

- 依赖解析,Line 7

- 树注释,Line 10

- 树简化,Line 11

- 引用解决,Line14

- IOC 扫描与合并,Line 16

- IOC 关系提取,Line 18

- 威胁行为图构建,Line 20

威胁行为查询语言 Threat Behavior Query Language, TBQL

略

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.